¿Qué es?

Cada vez que intentamos hacer Log In en una pagina, conectarnos a un modem, entrar a nuestra cuenta de Gmail, conectarnos al cliente de LoL, etc. Siempre necesitamos hacer una autenticación, pero, ¿En que consiste?

La autenticación no es otra cosa que el proceso de identificar a un usuario en base de ciertas credenciales que proporciona, siendo las mas comunes usuario (o correo) más contraseña.

El objetivo de la autenticación es decidir si «alguien es quien dice ser». Hay tres formas de reconocer a un usuario, que se conocen como lo son:

- Sistemas basados en algo conocido. Ejemplo, un password (Unix) o passphrase (PGP).

- Sistemas basados en algo poseído. Ejemplo, una tarjeta de identidad, una tarjeta inteligente(smartcard), dispositivo usb tipo epass token, Tarjeta de coordenadas, smartcard o dongle criptográfico.

- Sistemas basados en una característica física del usuario o un acto involuntario del mismo: Ejemplo, verificación de voz, de escritura, de huellas, de patrones oculares.

En este post nos enfocaremos en la autenticación de usuario y contraseña, y no podríamos empezar de otra forma que por la parte mas complicada la contraseña.

Password = 1234

¿Tu contraseña es 1234, qwerty, abc123, password, etc?

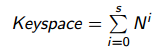

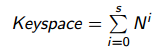

Para empezar deja que te cuente lo siguiente. Existen diversas formas de que nos roben nuestras contraseñas tales como que la vean, que la adivinen, suplanten nuestra identidad o bien se cree un almacén de cuentas. Uno de los métodos utilizados consiste en la fuerza bruta, pero, ¿Qué tan efectivo puede llegar a ser? Para que te des una idea existe la siguiente formula:

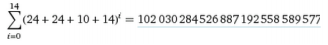

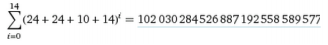

Siendo S la longitud de la contraseña y N el numero de simbolos que se pueden usar en las contraseñas:

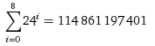

Pero, ¿Qué significa esto?, tomemos un ejemplo. Imagina que tu contraseña consiste en solo minúsculas y su longitud es de máximo 8 caracteres, eso nos da:

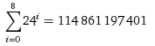

¿Parece un numero enorme verdad?, solo para que te des una idea de la enorme diferencia de una contraseña mal elaborada y una que si lo esta. Imagina que tu contraseña contiene mayúsculas, minúsculas, números y símbolos con una longitud máxima de 14 caracteres, eso nos daría como resultado:

¿Ya no parece un numero tan grande en comparación cierto?, si realizamos la división para verificar cuantas veces cabe 114861197401 en 102030284526887192558589577 nos da como resultado: 8.8829202e+14!

Algunos consejos a tomar en cuenta son:

- Distintas contraseñas para distintos servicios.

- Poner al principio el número de caracteres del servicio o servidor

- Amazon: A6m1–mej0r–SECRETO

- Msn: M3m1–mej0r–SECRETO

- Apple: A5m1–mej0r–SECRETO

- Contraseñas de calidad

- Nnemotécnicos: TabletMipefaesstwa3 de “Mi película favorita es star wars 3”

- Rimas: SEGURIDAD-0-calamidad@casa

- Repetición: hey.h0.HEY.H0.6

- Medidas de protección:

- No permitir contraseñas vacías en el sistema.

- Obligar a cambiar las contraseñas por omisión.

- Obligar a que tengan una longitud mínima (no menos de 8 caracteres).

- Obligar a que no sean palabras del diccionario.

- Obligar a cambiar las contraseñas periódicamente.

- No permitir reusar contraseñas antiguas.

- Y no olvides que requerimos puntos, números, mayúsculas y minúsculas, etc.!!!!

Como siempre, la tecnología avanza y la seguridad también es por eso que hoy en día existe:

Autenticación de dos pasos

¿Alguna vez te ha pasado que para iniciar su sesión en Steam, Battlenet, etc, ademas de ingresar tu contraseña, te pide que ingreses un codigo que se te envia al celular, correo, etc? Pues bien esa es una autenticación de dos pasos. ¿En que consiste?

Primeramente se basa en la idea añadir seguridad al juntar algo que sabes (contraseña) con algo que siempre tienes (celular, correo, etc) a la mano y que nadie mas puede tener, con el fin de asegurarse que eres tu.

Lo más fácil es lo que ha hecho Twitter: te mandan un código al móvil y te piden que lo pongas en la página web. Sólo tu móvil recibirá el mensaje de texto, así que si has metido el código correctamente es que tienes el móvil y por lo tanto no eres un ladron

Sin embargo, eso resulta más caro (hay que enviar el mensaje) y no funciona con todas las operadoras. Hay otra opción, algo más compleja, llamada TOTP: Time-based One Time Password, o Contraseña de un único uso basada en el tiempo.

Como el nombre indica, es una contraseña que sólo se puede usar una vez, y que va cambiando con el tiempo. ¿Cómo funciona?

Lo primero es la configuración inicial. El servidor elige un número, al que llamaremos clave, y que será la base de todas las contraseñas que se generen. Esa clave la transmite a la aplicación de tu teléfono, donde se quedará guardada.

Ahora toca el turno de entrar en el servicio. El servidor te pide tu segundo código de autenticación, así que abres tu aplicación del móvil. En ese momento se calcula el código. Para ello, la aplicación coge la clave y la fecha y hora actual, los combina y sale el código que necesitas. Pero, ¿Todo es color de rosas?

Ventajas y desventajas

La principal ventaja es que la autenticación en dos pasos aumenta muchísimo la seguridad en nuestras cuentas. Incluso aunque tu contraseña no sea segura y la hayan adivinado, si tienes autenticación en dos pasos nadie más que tú podrá entrar en tu cuenta.

En su contra están las posibles incomodidades que esto causa, pero si se hace bien no es más que una pequeña molestia.

De todas formas sigue siendo una de las formas mas utilizadas para la seguridad de los usuarios y que cada vez mas paginas están implementando.

Psst psst, ¿Buscando el dato curioso? aquí esta 😛

¿Sabías que Blizzard esta tan comprometido con la seguridad de sus cuentas que ofrece un dispositivo fisico para autenticar por la pequeña cantidad de 6.50 dolares?

«The Blizzard Authenticator is designed as a supplemental authentication method for your Battle.net account, giving you the security of Two-Factor authentication…»

Leer mas: Autenticador Fisico Blizzard

Y por si te animas a comprarlo: Battle.net Authenticator

Referencias:

Autenticacion

Autenticación en dos pasos