¿Atacar una pagina intentando robar su información para después ayudarla a corregirlo? Así es. En esta ocasión veremos un poco de hacking ético. Quizás al principio suene un poco difícil de creer que existan personas así, que pudiendo robar la información a grandes empresas, deciden informarles sobre bugs en su seguridad pero estas personas existen y se les conoce como White Hat.

Primeramente definamos bien:

¿Que es el hacking etico?

«Hacking ético es una forma de referirse al acto de una persona usar sus conocimientos de informática y seguridad para realizar pruebas en redes y encontrar vulnerabilidades, para luego reportarlas y que se tomen medidas, sin hacer daño.

La idea es tener el conocimiento de cuales elementos dentro de una red son vulnerables y corregirlo antes que ocurra hurto de información, por ejemplo.

Estas pruebas se llaman «pen tests» o «penetration tests» en inglés. En español se conocen como «pruebas de penetración», en donde se intenta de múltiples formas burlar la seguridad de la red para robar información sensitiva de una organización, para luego reportarlo a dicha organización y así mejorar su seguridad.

Se sugiere a empresas que vayan a contratar los servicios de una empresa que ofrezca el servicio de hacking ético, que la misma sea certificada por entidades u organizaciones con un buen grado de reconocimiento a nivel mundial.

Las personas que hacen estas pruebas pueden llegar a ver información confidencial, por lo que cierto grado de confianza con el consultor es recomendado. »

¿Pero para todos somos vulnerables al hackeo?

Los mas vulnerables

Por lo general, las empresas que más intentos de hackeo reciben son las que tiene que ver con los sistemas financieros, pues son ellas las que manejan dinero, sin embargo al ser los sistemas financieros los más fortalecidos en el medio, los ataques tienden a irse hacia el otro lado del sistema que corresponde a los usuarios, quienes en muchas ocasiones terminan siendo el eslabón más débil de la cadena de la seguridad por su falta de conocimiento respecto al tema. Debido a las malas prácticas de seguridad por parte de la gente del común, su vulnerabilidad es tan grande que los hace presas fácil para el robo, otorgando así un buen botín para los criminales.

Igualmente, se presentan muchos casos de espionaje industrial, en el que a través de las técnicas de hackeo se busca encontrar el punto débil de la competencia para sacar provecho de esa información.

Ok, Ok, pero ¿trabajan en todas las partes de una empresa?

Secciones de Hacking Etico

- Seguridad en las tecnologías de Internet

- Se refiere a las pruebas de intrusión efectuadas a las aplicaciones web, tales pruebas son esencialmente el «arte» de comprobar una aplicación en ejecución remota o local, sin saber el funcionamiento interno de la aplicación, para encontrar vulnerabilidades de seguridad. Los módulos de verificación requeridos en el hacking ético para dicho rubro son:

- Logística de Controles,

- Sondeo de Red,

- Identificación de los servicios de sistemas,

- Búsqueda de información competitiva,

- Revisión de privacidad,

- Obtención de Documentos,

- Búsqueda y verificación de vulnerabilidades,

- Testeo de aplicaciones de internet,

- Enrutamiento,

- Testeo de sistemas confiados,

- Testeo de control de acceso,

- Testeo de Sistema de Detección de Intruso IDS,

- Testeo de Medidas de Contingencia,

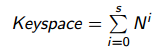

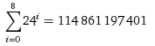

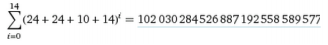

- Descifrado de contraseñas,

- Testeo de Negación de servicios y

- Evaluación de políticas de Seguridad.

- Se refiere a las pruebas de intrusión efectuadas a las aplicaciones web, tales pruebas son esencialmente el «arte» de comprobar una aplicación en ejecución remota o local, sin saber el funcionamiento interno de la aplicación, para encontrar vulnerabilidades de seguridad. Los módulos de verificación requeridos en el hacking ético para dicho rubro son:

- Seguridad en las comunicaciones

- Comprende dos fases: Telecomunicaciones y las redes de datos. La primera fase alude a todas las redes de telecomunicación, sean digitales o analógicas, la otra, se refiere a todos los sistemas electrónicos y redes de datos donde la interacción se realiza a través de cables establecidos y cables de líneas de red.

- Seguridad física

- Alude a las pruebas de seguridad realizadas a un medio físico y no electrónico en la naturaleza. Comprende el elemento tangible de la seguridad donde la interacción requiere un esfuerzo físico o una transmisión de energía para que sea manipulado. A considerar:

- Revisión del perímetro

- Revisión de monitoreo

- Evaluación de controles de acceso

- Revisión de respuestas de alarmas

- Revisión de ubicación

- Revisión de entorno

- Alude a las pruebas de seguridad realizadas a un medio físico y no electrónico en la naturaleza. Comprende el elemento tangible de la seguridad donde la interacción requiere un esfuerzo físico o una transmisión de energía para que sea manipulado. A considerar:

- Seguridad inalámbrica

- Refiere a todas las comunicaciones electrónicas, señales y emanaciones que se producen del conocido espectro EM – Electromagnetic. Esto incluye ELSEC como comunicaciones electrónicas, SIGSEC como señales, y EMSEC que son emanaciones sin ataduras por los cables. Los módulos de verificación requeridos en el hacking ético para dicho rubro son:

- Verificación de radiación electromagnética (EMR)

- Verificación de redes inalámbricas 802.11, Verificación de redes bluetooth

- Verificación de dispositivos de entrada inalámbricos

- Verificación de dispositivos móviles inalámbricos

- Verificación de comunicaciones sin cable

- Verificación de dispositivos de vigilancia inalámbricos

- Verificación de dispositivos de transacción inalámbricos

- Verificación de RFID

- Verificación de sistemas Infrarrojos.

- Refiere a todas las comunicaciones electrónicas, señales y emanaciones que se producen del conocido espectro EM – Electromagnetic. Esto incluye ELSEC como comunicaciones electrónicas, SIGSEC como señales, y EMSEC que son emanaciones sin ataduras por los cables. Los módulos de verificación requeridos en el hacking ético para dicho rubro son:

- Seguridad del resguardo de información

- Aborda los medios empleados para el almacenamiento adecuado de la información, va ligado con los controles empleados para su seguridad.

- Seguridad de los proceso

- Representa un método para lograr acceso privilegiado a una organización y sus activos mediante la ayuda involuntaria del personal de la organización, en especial con la ayuda de aquellos que resguardan los puntos de accesos principales. Esto se hace por medios de comunicación tales como el teléfono, e-mail, chat, tablones de anuncios, etcétera, y se realiza de una manera fraudulenta con la finalidad de obtener una posición «privilegiada

- En este rubro la aplicación del hacking ético se emplea por medio de la práctica de la ingeniería social, la cual es una técnica especializada o empírica del uso de acciones estudiadas o habilidosas que permiten manipular a las personas para que voluntariamente realicen actos que normalmente no harían.

En conclusión, el hacking ético es una técnica aplicada a distintos escenarios, por lo que es importante hacerlo del conocimiento de la gente en beneficio de las organizaciones; así la relación entre detección y explotación de vulnerabilidades existentes podrá controlarse de la mejor manera posible.

¿Te interesa ayudar?

10 Herramientas para el Hacking Etico

Dato curioso:

Google organiza un concurso para ver quien es capaz de hackear sus aplicaciones y dispositivos y este año no es la excepción, debido a que se recompensara con $200,000 dólares para quien logre hackear un Nexus.